Trojan-Notifier — оповещение об успешной атаке. Классификация вирусов

Основным признаком, по которому типы червей различаются между собой, является способ распространения червя - каким способом он передает свою копию на удаленные компьютеры. Другими признаками различия КЧ между собой являются способы запуска копии червя на заражаемом компьютере, методы внедрения в систему, а также полиморфизм, «стелс» и прочие характеристики, присущие и другим типам вредоносного программного обеспечения (вирусам и троянским программам).

Email-Worm - почтовые черви

К данной категории червей относятся те из них, которые для своего распространения используют электронную почту. При этом червь отсылает либо свою копию в виде вложения в электронное письмо, либо ссылку на свой файл, расположенный на каком-либо сетевом ресурсе (например, URL на зараженный файл, расположенный на взломанном или хакерском веб-сайте).

В первом случае код червя активизируется при открытии (запуске) зараженного вложения, во втором - при открытии ссылки на зараженный файл. В обоих случаях эффект одинаков - активизируется код червя.

Для отправки зараженных сообщений почтовые черви используют различные способы. Наиболее распространены:

- прямое подключение к SMTP-серверу, используя встроенную в код червя почтовую библиотеку;

- использование сервисов MS Outlook;

- использование функций Windows MAPI.

Различные методы используются почтовыми червями для поиска почтовых адресов, на которые будут рассылаться зараженные письма. Почтовые черви:

- рассылают себя по всем адресам, обнаруженным в адресной книге MS Outlook;

- считывает адреса из адресной базы WAB;

- сканируют «подходящие» файлы на диске и выделяет в них строки, являющиеся адресами электронной почты;

- отсылают себя по всем адресам, обнаруженным в письмах в почтовом ящике (при этом некоторые почтовые черви «отвечают» на обнаруженные в ящике письма).

Многие черви используют сразу несколько из перечисленных методов. Встречаются также и другие способы поиска адресов электронной почты.

IM-Worm - черви, использующие интернет-пейджеры

Известные компьютерные черви данного типа используют единственный способ распространения - рассылку на обнаруженные контакты (из контакт-листа) сообщений, содержащих URL на файл, расположенный на каком-либо веб-сервере. Данный прием практически полностью повторяет аналогичный способ рассылки, использующийся почтовыми червями.

IRC-Worm - черви в IRC-каналах

У данного типа червей, как и у почтовых червей, существуют два способа распространения червя по IRC-каналам, повторяющие способы, описанные выше. Первый заключается в отсылке URL-ссылки на копию червя. Второй способ - отсылка зараженного файла какому-либо пользователю сети. При этом атакуемый пользователь должен подтвердить прием файла, затем сохранить его на диск и открыть (запустить на выполнение).

Net-Worm - прочие сетевые черви

Существуют прочие способы заражения удаленных компьютеров, например:

Первый способ заключается в том, что червь ищет удаленные компьютеры и копирует себя в каталоги, открытые на чтение и запись (если такие обнаружены). При этом черви данного типа или перебирают доступные сетевые каталоги, используя функции операционной системы, и/или случайным образом ищут компьютеры в глобальной сети, подключаются к ним и пытаются открыть их диски на полный доступ.

Для проникновения вторым способом черви ищут в сети компьютеры, на которых используется программное обеспечение, содержащее критические уязвимости. Для заражения уязвимых компьютеров червь посылает специально оформленный сетевой пакет или запрос (эксплойт уязвимости), в результате чего код (или часть кода) червя проникает на компьютер-жертву. Если сетевой пакет содержит только часть кода червя, он затем скачивает основной файл и запускает его на исполнение.

Отдельную категорию составляют черви, использующие для своего распространения веб- и FTP-сервера. Заражение происходит в два этапа. Сначала червь проникает в компьютер-сервер и необходимым образом модифицирует служебные файлы сервера (например, статические веб-страницы). Затем червь «ждет» посетителей, которые запрашивают информацию с зараженного сервера (например, открывают зараженную веб-страницу), и таким образом проникает на другие компьютеры в сети.

Следует отметить, что многие компьютерные черви используют более одного способа распространения своих копий по сетям, использующие два и более методов атаки удаленных компьютеров.

P2P-Worm - черви для файлообменных сетей

Механизм работы большинства подобных червей достаточно прост - для внедрения в P2P-сеть червю достаточно скопировать себя в каталог обмена файлами, который обычно расположен на локальной машине. Всю остальную работу по распространению вируса P2P-сеть берет на себя - при поиске файлов в сети она сообщит удаленным пользователям о данном файле и предоставит весь необходимый сервис для скачивания файла с зараженного компьютера.

Существуют более сложные P2P-черви, которые имитируют сетевой протокол конкретной файлообменной системы и на поисковые запросы отвечают положительно - при этом червь предлагает для скачивания свою копию.

| Наименование параметра | Значение |

| Тема статьи: | Сетевые черви |

| Рубрика (тематическая категория) | Компьютеры |

проникновения на удаленные компьютеры;

запуска своей копии на удаленном компьютере;

дальнейшего распространения на другие компьютеры в сети.

Важно заметить, что для своего распространения сетевые черви используют разнообразные компьютерные и мобильные сети: электронную почту, системы обмена мгновенными сообщениями, файлообменные (Р2Р) и IRC-сети, LAN, сети обмена данными между мобильными устройствами (телефонами, карманными ПК) и т. д.

Большинство известных червей распространяется в виде файлов: вложение в электронное письмо, ссылка на зараженный файл на каком-либо веб- или FТР-ресурсе в IСQ- и IRC-сообщениях, файл в каталоге обмена Р2Р и т. д.

Некоторые черви (так называемые ʼʼбесфайловыеʼʼ или ʼʼпакетныеʼʼ черви) распространяются в виде сетевых пакетов, проникают непосредственно в память ПК и активизируют свой код.

Для проникновения на удаленные компьютеры и запуска своей копии черви используют различные методы: социальный инжиниринг (к примеру, текст электронного письма, призывающий открыть вложенный файл), недочеты в конфигураций сети (к примеру, копирование на диск, открытый на полный доступ), ошибки в службах безопасности операционных систем и приложений.

Некоторые черви обладают также свойствами других разновидностей вредоносного программного обеспечения. К примеру, некоторые черви содержат троянские функции или способны заражать выполняемые файлы на локальном диске, т. е. имеют свойство троянской программы и/или компьютерного вируса.

Классификация сетевых червей

Основным признаком, по которому типы червей различаются между собой, является способ распространения червя - каким способом он передает свою копию на удаленные компьютеры. Другими признаками различия червей между собой являются способы запуска копии червя на заражаемом компьютере, метод внедрения в систему, а также полиморфизм, ʼʼстелсʼʼ и прочие характеристики, присущие и другим типам вредоносного программного обеспечения (вирусам и троянским программам).

Email-Worm - почтовые черви

К данной категории червей относятся те из них, которые для своего распространения используют электронную почту. При этом червь отсылает либо свою копию в виде вложения в электронное письмо, либо ссылку на свой файл, расположенный на каком-либо сетевом ресурсе (к примеру, URL на зараженный файл, расположенный на взломанном или хакерском веб-сайте).

В первом случае код червя активизируется при открытии (запуске) зараженного вложения, во втором - при открытии ссылки на зараженный файл. В обоих случаях эффект одинаков - активизируется код червя. Для отправки зараженных сообщений почтовые черви используют различные способы. Наиболее распространены:

‣‣‣ прямое подключение к SМТР-серверу, используя встроенную в код червя почтовую библиотеку;

‣‣‣ использование сервисов МS Оutlоок;

‣‣‣ использование функций МАРI.

Различные методы используются почтовыми червями для поиска почтовых адресов, на которые будут рассылаться зараженные письма. Почтовые черви:

‣‣‣ рассылают себя по всем адресам, обнаруженным в адресной книге МS Оutlоок;

· считывает адреса из адресной базы WАВ;

‣‣‣ сканируют ʼʼподходящиеʼʼ файлы на диске и выделяет в них строки, являющиеся адресами электронной почты;

· отсылают себя по всем адресам, обнаруженным в письмах в почтовом ящике (при этом некоторые почтовые черви ʼʼотвечаютʼʼ на обнаруженные в ящике письма).

Многие черви используют сразу несколько из перечисленных методов. Встречаются также и другие способы поиска адресов электронной почты.

IМ-Worm - черви, использующие интернет-пейджеры

Известные компьютерные черви данного типа используют единственный способ распространения - рассылку на обнаруженные контакты (из контакт-листа сообщений содержащих URL на файл, расположенный на каком-либо сервере. Данный прием практически полностью повторяет аналогичный способ рассылки, использующийся почтовыми червями.

IRC-Worm - черви в IRC -каналах Οʜᴎ, как и почтовые черви, имеют два способа распространения червя по IRC-каналам, повторяющие способы, описанные выше. Первый состоит в отсылке URL-ссылки на копию червя. Второй способ – отсылка зараженного файла какому-либо пользователю сети. При этом атакуемый пользователь должен подтвердить прием файла, затем сохранить его на диск и открыть (запустить на выполнение).

Net-Worm - прочие сетевые черви

Существуют прочие способы заражения удаленных компьютеров, к примеру:

копирование червя на сетевые ресурсы;

проникновение червя на компьютер через уязвимости в ОС и приложениях;

проникновение в сетевые ресурсы публичного использования;

Первый способ состоит по сути в том, что червь ищет удаленные компьютеры и копирует себя в каталоги, открытые на чтение и запись (если такие обнаружены).

При этом черви данного типа или перебирают доступные сетевые каталоги, используя функции операционной системы, и/или случайным образом ищут компьютеры в глобальной сети, подключаются к ним и пытаются открыть их диски на полный доступ.

Для проникновения вторым способом черви ищут в сети компьютеры, на которых используется программное обеспечение, содержащее критические уязвимости. Для заражения уязвимых компьютеров червь посылает специально оформленный сетевой пакет или запрос (эксплойт уязвимости), благодаря чему код (или часть кода) червя проникает на компьютер-жертву. В случае если сетевой пакет содержит только часть кода червя, он затем скачивает основной файл и запускает его на исполнение.

Отдельную категорию составляют черви, использующие для своего распространения веб- и FТР-сервера. Заражение происходит в два этапа. Сначала червь проникает в компьютер-сервер и необходимым образом модифицирует служебные файлы сервера (к примеру, статические веб-страницы). Далее червь ʼʼждетʼʼ посетителей, которые запрашивают информацию с зараженного сервера (к примеру, открывают зараженную веб-страницу), и таким образом проникает на компьютеры в сети.

Следует отметить, что многие компьютерные черви используют более одного способа распространения своих копий по сетям, использующие два и более методов атаки удаленных компьютеров.

Р2Р-Worm - черви для файлообменных сетей

Механизм работы большинства подобных червей достаточно прост - для внедрения в Р2Р-сеть червю достаточно скопировать себя в каталог обмена файлами, который обычно расположен на локальной машине. Всю остальную работу по распространению вируса Р2Р-сеть берет на себя - при поиске файлов в сети она сообщит удаленным пользователям о данном файле и предоставит весь необходимый сервис для скачивания файла с зараженного компьютера.

Существуют более сложные Р2Р-черви, которые имитируют сетевой протокол конкретной файлообменной системы и на поисковые запросы отвечают положительно - при этом червь предлагает для скачивания свою копию.

Сетевые черви - понятие и виды. Классификация и особенности категории "Сетевые черви" 2017, 2018.

Одни из первых экспериментов по использованию компьютерных червей в распределённых вычислениях были проведены в исследовательском центре 1978. Термин возник под влиянием научно–фантастических романов Дэвида Герролда «Когда ХАРЛИ исполнился год » и Джона Браннера «На ударной волне» (David Gerrold «When H.A.R.L.I.E Was One» , John Brunner «The Shockwave Rider» , Thomas Ryan «The Adolescence of P-1»).

Одним из наиболее известных компьютерных червей является «Червь Морриса », написанный Робертом Моррисом (Robert Morris) младшим, который был в то время студентом Корнельского Университета. Распространение червя началось 2 ноября , после чего червь быстро заразил большое количество компьютеров, подключённых к интернету .

Механизмы распространения

Черви могут использовать различные механизмы («векторы») распространения. Некоторые черви требуют определенного действия пользователя для распространения (например, открытия инфицированного сообщения в клиенте электронной почты). Другие черви могут распространяться автономно, выбирая и атакуя компьютеры в полностью автоматическом режиме. Иногда встречаются черви с целым набором различных векторов распространения, стратегий выбора жертвы, и даже эксплойтов под различные операционные системы .

Структура

Черви могут состоять из различных частей.

Часто выделяют так называемые ОЗУ –резидентные черви, которые могут инфицировать работающую программу и находиться в ОЗУ, при этом не затрагивая жёсткие диски . От таких червей можно избавиться перезапуском компьютера (и, соответственно, сбросом ОЗУ). Такие черви состоят в основном из «инфекционной» части: эксплойта (шелл–кода) и небольшой полезной нагрузки (самого тела червя), которая размещается целиком в ОЗУ. Специфика таких червей заключается в том, что они не загружаются через загрузчик как все обычные исполняемые файлы , а значит, могут рассчитывать только на те динамические библиотеки , которые уже были загружены в память другими программами.

Также существуют черви, которые после успешного инфицирования памяти сохраняют код на жёстком диске и принимают меры для последующего запуска этого кода (например, путём прописывания соответствующих ключей в реестре Windows). От таких червей можно избавиться только при помощи антивируса или подобных инструментов. Зачастую инфекционная часть таких червей (эксплойт , шелл-код) содержит небольшую полезную нагрузку, которая загружается в ОЗУ и может «догрузить» по сети непосредственно само тело червя в виде отдельного файла . Для этого некоторые черви могут содержать в инфекционной части простой клиент. Загружаемое таким способом тело червя (обычно отдельный исполняемый файл) теперь отвечает за дальнейшее сканирование и распространение уже с инфицированной системы, а также может содержать более серьёзную, полноценную полезную нагрузку, целью которой может быть, например, нанесение какого–либо вреда (например, DoS–атаки).

Большинство почтовых червей распространяются как один файл. Им не нужна отдельная «инфекционная» часть, так как обычно пользователь–жертва при помощи почтового клиента добровольно скачивает и запускает червя целиком.

Зачастую черви даже безо всякой полезной нагрузки перегружают и временно выводят из строя сети только за счёт интенсивного распространения. Типичная осмысленная полезная нагрузка может заключаться в порче файлов на компьютере-жертве (в том числе, изменение веб-страниц, «бэкдор для удалённого контроля над компьютером-жертвой. Часто встречаются случаи, когда новый вирус эксплуатирует бэкдоры, оставленные старым.

См. также

Ссылки

- John Shoch, Jon Hupp The "Worm" Programs - Early Experience with a Distributed Computation" (англ.) , Communications of the ACM, March 1982 Volume 25 Number 3, pp.172-180, ISSN 0001-0782

- RFC 1135 (англ.) - The Helminthiasis of the Internet

Wikimedia Foundation . 2010 .

Смотреть что такое "Почтовый червь" в других словарях:

Сущ., м., употр. сравн. часто Морфология: (нет) кого? червя, кому? червю, (вижу) кого? червя, кем? червём, о ком? о черве; мн. кто? черви, (нет) кого? червей, кому? червям, (вижу) кого? червей, кем? червями, о ком? о червях 1. Червь это… … Толковый словарь Дмитриева

NetSky Полное название (Касперский) Email Worm.Win32.NetSky.a (первый штамм) Тип почтовый червь массовой рассылки Год появления 2004 Используемое ПО Описание Symantec … Википедия

Sober Полное название (Касперский) Email Worm.Win32.Sober.a Тип почтовый червь Год появления 2003 Используемое ПО Описание Symantec Описание Лаборатор … Википедия - У этого термина существуют и другие значения, см. Sober. Sober Полное название (Касперский) Email Worm.Win32.Sober.a Тип почтовый червь Год появления 2003 Описание Symantec … Википедия

LoveLetter Полное название (Касперский) Email Worm.VBS.LoveLetter Email Worm.Win32.LoveLetter Тип почтовый червь Год появления 2000 Используемое ПО MS Outlook … Википедия

- (известен также как Novarg) почтовый червь для Microsoft Windows и Windows NT, эпидемия которого началась 26 января 2004. Распространялся по электронной почте и через файлообменную сеть Kazaa. Файл носитель червя имеет размер около 28 килобайт и… … Википедия

EICAR (или EICAR Test File от European Institute for Computer Antivirus Research) стандартный файл, применяемый для проверки, работает ли антивирус. По сути вирусом не является; будучи запущенным как COM файл DOS, всего лишь выводит… … Википедия

Сетевые черви – что это?

В 1978 году два программиста компании Xerox - Джон Шоч и Йон Хупп задались вопросом, как собирать обрабатываемые данные со всех компьютеров и передавать их на центральный компьютер по сети!?

Вскоре в результате их мозговой деятельности каждый компьютер лаборатории обрабатывал определённый объём работы и результат передавал небольшой программульке, написанной нашими друзьями, которая всё время находилась в локальной сети и обрабатывала эти данные поступающие со всех компьютеров, затем отправляла на центральный компьютер. Но совсем неожиданно программа вышла из под контроля и стала создавать свой неконтролируемый трафик, чем заблокировала работу всей сети. Утихомирить её удалось не сразу.

Вот так друзья, совершенно случайно появилась разновидность компьютерного вируса по названием сетевой червь.

Сетевые черви: ликбез

Сетевые черви – это специфический тип вирусов. В отличие от , средой существования которых является файловая система, черви распространяются через сеть. Проникнуть в компьютер пользователя сетевой червь может не только через Интернет и электронную почту, этому типу вредоносного ПО подвластны многие сетевые технологии. Это и сети служб обмена мгновенными сообщениями, и сети P2P для обмена файлами напрямую между пользователями, и IRC-сети для чатов, и локальные LAN-сети, и сети мобильных операторов.

Те пользователи кто постарше наверняка помнят червя w32.Blaster.worm, который заражал операционные системы Windows 2000, Windows 2003, Windows XP и не давал выйти в интернет выводя такое окно, затем перезагружая компьютер. Помню я в то время с утра до вечера бегал по многочисленным друзьям и знакомым избавляя их от этой гадости.

Второстепенные задачи сетевых червей точно такие же, как и у обычных вирусов – проникнуть в компьютер, активироваться и размножаться, только уже не в пределах одного компьютера. А основная задача сетевых червей - пролезть через сеть в устройства других пользователей.

- 2 ноября 1988 года, начал распространение по интернету «Червь Морриса», который задумывался автором как безобидный, но из-за ошибки в своём коде заразил около 10% компьютеров (свыше 6000) того времени подключенных к сети. В результате атаки червя большая часть сетей вышла из строя на целую неделю! Общий ущерб составил 100 миллионов долларов. Данная проделка обернулась всемирной известностью автору - студенту Корнельского Университета Роберту Моррису и условному заключению сроком на три года.

Типы сетевых червей и как они проникают в компьютер

Большая часть сетевых червей – это почтовые черви, которые попадают в компьютер пользователей, если те их активируют запуском заражённого файла, который прикрепляется к электронному письму. Отправители таких электронных писем используют всяческие ухищрения, чтобы мотивировать пользователей запустить заражённый файл. Таковые присылают, как правило, под видом полезных программ, обновлений, документов, изображений и т.п.

В расчёте на неосведомлённых пользователей заражённые сетевыми червями файлы оснащают якобы расширением в самом названии файла, при этом файл на самом деле будет иметь совершенно иное расширение – расширение запуска, оно же исполняемый файл сетевого червя. Расширения прикрепляемых к электронным письмам файлов, кстати, отображаются не всеми почтовыми клиентами и веб-сервисами. Например, получив заражённый сетевым червём файл «Pictures.jpg.exe», где «.exe» - реальное расширение файла, пользователь может увидеть только ложное расширение - «.jpg» - которое есть не что иное, как просто часть имени файла «Pictures.jpg». Конечно же, на это не поведётся опытный пользователь компьютера, а вот с новичками такой трюк проходит «на ура».

После активации сетевой червь выискивает на компьютере электронные адреса в контактах пользователя и рассылает им свою копию.

По этому же принципу сетевые черви распространяются и через интернет-мессенджеры типа ICQ или IRC-клиенты.

Реже сетевые черви проникают в компьютер самостоятельно, без активации, используя бреши в операционной системе, браузерах и прочем программном обеспечении, которое работает с сетевыми подключениями.

Некоторые сетевые черви проникают в открытые сетевые ресурсы, чтобы скопировать туда заражённые файлы. Также сетевые черви могут попадать в компьютеры, где уже до этого орудовали вирусы.

Какие у сетевых червей могут быть дополнительные задачи?

Выше перечислены только специфические признаки сетевых червей, при этом им, естественно, присущи все иные качества вредоносного ПО, в частности, . Так, сетевые черви, справившись со своей основной задачей по размножению – разослав по электронной почте свои копии, могут приступить к другим вредоносным действиям. Это может быть и воровство конфиденциальных данных, и установка программ для удалённого управления заражённым компьютером, и уничтожение данных, и любые иные действия, на которые сетевого червя запрограммировал его создатель. Но сетевые черви и без дополнительных миссий доставляют немало хлопот, поскольку после заражения на компьютере падает производительность, увеличивается объём сетевого трафика, а каналы связи, соответственно, нагружаются.

Признаки наличия сетевого червя

Повышенная сетевая активность с резким взлётом исходящего трафика – явный признак того, что в компьютере орудует сетевой червь. Блокировка антивируса – также признак наличия сетевого червя. Помимо этого, вирусы, в частности, сетевые черви, любят блокировать доступ к официальным сайтам разработчиков антивирусного ПО.

Как защититься от сетевых червей

В числе штатного функционала Windows инструментами для снижения рисков заражения системы сетевыми червями являются предустановленные настройки автоматического обновления системы и активированный брандмауэр (другое его название - файервол). В некоторых обновления и брандмауэр могут быть отключены. Это не самый лучший способ выделить сборку среди массы аналогичных, если она рассчитана на обычных пользователей, а не профи. Так, с помощью обновлений компания Microsoft постоянно устраняет бреши системы и защищает её от новых опасностей, появляющихся в Интернете с каждым днём. Штатный брандмауэр (файервол) – это внедрённый в Windows, начиная с версии ХР, инструмент для защиты компьютера, в частности, как раз таки от сетевых червей. Брандмауэр проверяет данные, которые поступают по сети, и только после проверки разрешает или запрещает их дальнейшую передачу на компьютер.

Для усиленной защиты от хакерских атак, сетевых червей и прочих вирусов в качестве альтернативы штатному брандмауэру можно установить файервол стороннего разработчика с возможностью более гибкой его настройки. Среди сторонних файерволов популярностью у пользователей пользуются программы и .

Классификация угроз по различным признакам.

Точной и единой классификации угроз не существует ввиду их большого разнообразия и постоянного изменения состава угроз. Далее будет рассмотрена классификация по нескольким различным признакам.

- по цели реализации угрозы: нарушение конфиденциальности, нарушение целостности, нарушение доступности, несанкционированное использование вычислительных ресурсов;

- по причине появления используемой ошибки защиты : (то о чем я говорил немого раньше) технологические недостатки, недостатки конфигурации, неадекватность политики безопасности (сюда же еще иногда относят ошибки проектирования, но их можно включить в технологические недостатки);

- по способу воздействия : в интерактивном и пакетном режимах (в качестве примера для первого, когда злоумышленник использует для взлома удаленный доступ, для второго – распространение вируса);

- по используемым средствам атаки : с использованием штатного программного обеспечения, с использованием разработанного программного обеспечения;

- по состоянию объекта атаки : при хранении объекта, при передаче объекта, при обработке объекта.

Возможно значительное количество классификаций по другим признакам.

Теперь переходим к рассмотрению конкретных видов угроз.

http://www.viruslist.ru - Большая вирусная энциклопедия от производителей AVP.

Компьютерные вирусы были и остаются одной из наиболее распространенных причин потери информации (т.е. нарушения целостности информации). Кроме того, они могут перегружать каналы связи (нарушение доступности) и самостоятельно передавать создателю какие-либо ценные данные (нарушение конфиденциальности). В корпоративной сети АвтоВАЗа именно вирусы на данный момент одна из главных проблем безопасности.

Точных сведений по поводу рождения первого компьютерного вируса нет. Но на компьютерах Univax 1108 и IBM 360/370 в середине 1970-х годов они уже были.

Существует несколько типов вредоносного кода, от которого необходимо защищать систему. Хотя такой код обобщенно называют "вирусами", существует разница между вирусами, троянцами и червями.

Вирус - это небольшая программа, которая написана с целью изменения без ведома пользователя функционирования компьютера. Вирусы имеют исполняемый код либо в виде самостоятельной программы, либо в виде макроса, содержащегося в другом файле, и он должен иметь возможность копировать самого себя, чтобы продолжать работу после завершения начальной программы или макроса.

В отличие от сетевых червей вирусы не используют сетевых сервисов для проникновения на другие компьютеры. Копия компьютерного вируса попадает на удалённый компьютер только в том случае, если зараженный объект оказывается активизированным на другом компьютере по причинам, не зависящим от функционала вируса, например:

При заражении доступных дисков вирус проникает в файлы, расположенные на сетевом ресурсе;

Вирус копирует себя на съёмные носители или заражает файлы на них;

Пользователь отослает электронное письмо с зараженным вирусом вложением.

Сетевой червь – это вредоносная программа, которая самостоятельно распространяет свои копии по локальным и/или глобальным сетям.

Черви способны распространяться с одного компьютера на другой посредством копирования зараженного файла либо без помощи файла. “Безфайловые" или "пакетные" черви распространяются в виде сетевых пакетов, проникают непосредственно в память компьютера и активизируют свой код.

Для проникновения на удаленные компьютеры и запуска своей копии сетевые черви используют следующие методы: социальный инжиниринг (например, текст электронного письма, призывающий открыть вложенный файл), недочеты в конфигурации сети (например, копирование на диск, открытый на полный доступ), ошибки в службах безопасности операционных систем и приложений.

Троянец (троянская программа, троян) - это вредоносная программа, которая содержится внутри другой внешне безобидной программы. При запуске такой программы (например, хранителя экрана, поздравительной открытки и т.д.) в систему инсталлируется троянец. Троянцы могут выполнять роль spyware (шпионских программ), отправляя конфиденциальную информацию третьей стороне или могут использоваться для атак типа DoS. Основное отличие троянов от вирусов и сетевых червей состоит в том, что трояны сами не размножаются - для инфицирования системы они должны быть запущены вручную.

Атака DoS (Denial of Service) посылает большое количество запросов на некоторый сервер или URL, вызывая сильную загрузку сервера и предотвращая обслуживание им других запросов. Распределенная атака DoS использует вирусы, троянцы или червей для подчинения нескольких компьютеров в Интернет, приказывая им одновременно атаковать некоторый сервер. Т.е., в данном случае речь идет о нарушении доступности.

Таким образом: вирусы распространяются сами, но не используют для этого сеть, черви распространяются самостоятельно по сети, троянцы не распространяются самостоятельно.

С какой целью создаются вирусы?

1. Самоутверждение программистов.

2. Массовая кража данных (пароли, номера кредитных карт).

3. Массовая атака на узлы в Интернет.

Условия появления вредоносных программ для конкретных ОС или приложений:

1. Популярность

, широкое распространение данной системы;

2. Наличие

разнообразной и достаточно полной документации

по системе;

3. Незащищенность

системы или существование известных уязвимостей

в системе безопасности.

Классификация компьютерных вирусов от Касперского (производителя AVP).

Вирусы можно разделить на классы по следующим основным признакам:

- среда обитания;

- операционная система (OC);

- особенности алгоритма работы;

- деструктивные возможности.

По среде обитания вирусы можно разделить на:

- файловые;

- загрузочные;

- макро;

- сетевые.

Файловые вирусы различными способами внедряются в выполняемые файлы (наиболее распространенный тип вирусов).

Загрузочные вирусы записывают себя либо в загрузочный сектор диска (boot-сектор), либо в сектор, содержащий системный загрузчик винчестера (Master Boot Record), либо меняют указатель на активный boot-сектор.

Макро-вирусы заражают файлы-документы и электронные таблицы нескольких популярных редакторов.

Сетевые вирусы используют для своего распространения протоколы или команды компьютерных сетей и электронной почты.

Существует большое количество сочетаний - например, файлово-загрузочные вирусы, заражающие как файлы, так и загрузочные сектора дисков. Такие вирусы, как правило, имеют довольно сложный алгоритм работы, часто применяют оригинальные методы проникновения в систему, используют стелс и полиморфик-технологии. Другой пример такого сочетания - сетевой макро-вирус , который не только заражает редактируемые документы, но и рассылает свои копии по электронной почте.

Заражаемая операционная система (вернее, ОС, объекты которой подвержены заражению) является вторым уровнем деления вирусов на классы. Каждый файловый или сетевой вирус заражает файлы какой-либо одной или нескольких OS. Макро-вирусы заражают файлы форматов Word, Excel. Загрузочные вирусы также ориентированы на конкретные форматы расположения системных данных в загрузочных секторах дисков.

Среди особенностей алгоритма работы вирусов выделяются следующие пункты:

- резидентность;

- использование стелс-алгоритмов;

- самошифрование и полиморфичность;

- использование нестандартных приемов.

Резидентный вирус при инфицировании компьютера оставляет в оперативной памяти свою резидентную часть, которая затем перехватывает обращения операционной системы к объектам заражения и внедряется в них. Резидентные вирусы находятся в оперативной памяти и являются активными вплоть до выключения компьютера или перезагрузки операционной системы. Нерезидентные вирусы не заражают оперативную память компьютера и сохраняют активность ограниченное время. Некоторые вирусы оставляют в оперативной памяти небольшие резидентные программы, которые не распространяют вирус. Такие вирусы считаются нерезидентными.

Резидентными можно считать макро-вирусы, поскольку они постоянно присутствуют в памяти компьютера на все время работы зараженного редактора. При этом роль операционной системы берет на себя редактор, а понятие "перезагрузка операционной системы" трактуется как выход из редактора.

Использование стелс-алгоритмов (stealth, by stealth - украдкой, втихомолку, тайком) позволяет вирусам полностью или частично скрыть себя в системе. Наиболее распространенным стелс-алгоритмом является перехват запросов OC на чтение/запись зараженных объектов. Стелс-вирусы при этом либо временно лечат зараженные объекты, либо "подставляют" вместо себя незараженные участки информации.

Самошифрование и полиморфичность используются практически всеми типами вирусов для того, чтобы максимально усложнить процедуру обнаружения вируса. Полиморфик-вирусы (polymorphic) - это вирусы не имеющие сигнатур, т.е. не содержащие ни одного постоянного участка кода. В большинстве случаев два образца одного и того же полиморфик-вируса не будут иметь ни одного совпадения. Это достигается шифрованием основного тела вируса и модификациями программы-расшифровщика.

По деструктивным возможностям вирусы можно разделить на:

- безвредные, т.е. никак не влияющие на работу компьютера (кроме уменьшения свободной памяти на диске в результате своего распространения);

- неопасные, влияние которых ограничивается уменьшением свободной памяти на диске и графическими, звуковыми и пр. эффектами;

- опасные вирусы, которые могут привести к серьезным сбоям в работе компьютера;

- очень опасные, в алгоритм работы которых заведомо заложены процедуры, которые могут привести к нарушению работы программ и уничтожению данных.

Некоторые вирусы умеют перепрограммировать микросхемы BIOS’а, после чего компьютеру необходим ремонт. И даже, как гласит одна из непроверенных компьютерных легенд, существуют вирусы, способствовать быстрому износу движущихся частей механизмов - вводить в резонанс и разрушать головки некоторых типов винчестеров.

Взаимодействие браузера и сервера на примере GET и POST запросов

Взаимодействие браузера и сервера на примере GET и POST запросов Подключение смартфона HTC к компьютеру

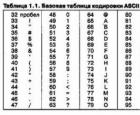

Подключение смартфона HTC к компьютеру Алфавитный подход к измерению информации

Алфавитный подход к измерению информации Смотреть что такое "VoIP" в других словарях Связь ip телефония

Смотреть что такое "VoIP" в других словарях Связь ip телефония