Настройка почтовых программ на компьютере. Настройка почтовых программ - ключевые принципы настройки любого почтового клиента Как установить свой почтовый сервер

Каждый почтовый клиент имеет свой собственный интерфейс для настройки.

Одни программы-клиенты требуют введения всех настроек вручную, другие получают настройки автоматически из базы провайдеров.

Рассмотрим основные шаги, которые выполняются при настройке любого почтового клиента. Эта информация может быть использована для настройки большинства почтовых программ .

Чтобы пользоваться услугами почты, нужно зарегистрировать почтовый ящик на сайте провайдера почты, ввести свой логин и пароль для доступа к почте, пароль необходимо запомнить или записать. Ваш электронный адрес будет иметь вид - ваш-логин@сайт-провайдера.

В данной статье вы найдёте сведения о настройках для нескольких популярных провайдеров почты.

Для получения или отправки почты необходима авторизация, для этого следует указывать свой логин и пароль в соответствующих полях при настройке клиента. Возможно, это придётся сделать и при настройке сервера входящей почты и сервера для отправки сообщений, но большинство почтовых клиентов запоминают введённые вами данные и впоследствии используют их автоматически.

- Определимся с терминологией, используемой в данной статье:

- SMTP - Simple Mail Transfer Protocol, дословно - простой протокол передачи почты. Позволяет передавать сообщения с компьютера пользователя на сервер и далее по цепочке серверов.

- POP3 - Post Office Protocol 3, дословно - протокол почтового отделения. Содержит команды для соединения с сервером и загрузки сообщений на компьютер клиента.

- IMAP - Internet Message Access Protocol, протокол для доступа к электронной почте. Предоставляет возможность получить доступ к электронным письмам, хранящимся на сервере, не скачивая содержимое писем и вложения на локальный компьютер.

- Почтовый провайдер (ISP) - электронный адрес сайта, который предоставляет почтовый сервис, например mail.ru . Как правило, сервера входящей и исходящей почты запущены на его поддоменах.

- Сервер входящей почты - электронный адрес сервера, к которому должен подключиться почтовый клиент для получения почты, например pop.yandex.ru или imap.yandex.ru .

- Сервер исходящей почты - электронный адрес сервера, к которому должен подключиться почтовый клиент для отправки почты, например smtp.meta.ua .

Настройка входящей почты:

Для получения почты используются два протокола - POP3 и IMAP, выберите нужный вам протокол, предпочтительно выбрать IMAP, если ваш почтовый провайдер его поддерживает.

Если программа-клиент поддерживает шифрование трафика, для большей безопасности установите метод SSL/TLS.

Введите адрес сервера входящей почты и номер порта, необходимые для этого данные вы найдёте в таблице ниже:

| Провайдер | Сервер входящей почты POP3 | № порта POP3 | Сервер входящей почты IMAP | № порта IMAP | ||

|---|---|---|---|---|---|---|

| Обычн. | SSL | Обычн. | SSL | |||

| rambler.ru | mail.rambler.ru | 110 | 995 | mail.rambler.ru | 143 | 993 |

| yandex.ru | pop.yandex.ru | 110 | 995 | imap.yandex.ru | 143 | 993 |

| gmail.com | pop.googlemail.com | 110 | 995 | imap.googlemail.com | 143 | 993 |

| bigmir.net | pop.googlemail.com | 110 | 995 | imap.googlemail.com | 143 | 993 |

| meta.ua | pop3.meta.ua | 110 | 995 | --- | --- | --- |

| mail.ru | pop.mail.ru | 110 | 995 | imap.mail.ru | --- | 993 |

Настройка исходящей почты:

Для отправки почты используется SMTP протокол, вам остаётся выбрать, шифровать трафик или нет. Предпочтительно использовать SSL/TLS, если почтовый клиент поддерживает шифрование.

Для заполнения полей, соответствующих адресу сервера исходящей почты и номеру порта, воспользуйтесь информацией в таблице ниже:

| Провайдер | Сервер исходящей почты SMTP | № порта SMTP | |

|---|---|---|---|

| Обычн. | SSL | ||

| rambler.ru | mail.rambler.ru | 587 | 465 |

| yandex.ru | smtp.yandex.ru | 25, 587 | 465 |

| gmail.com | smtp.googlemail.com | 25, 587 | 465 |

| bigmir.net | smtp.googlemail.com | 25, 587 | 465 |

| meta.ua | smtp.meta.ua | 25, 587 | 465 |

| mail.ru | smtp.mail.ru | 25, 587, 2525 | 465 |

Сохраните настройки и протестируйте работу своего почтового клиента.

Этот урок расскажет как настроить работающий почтовый сервер в Ubuntu или Debian. Как мы знаем, два главных протокола используются в почтовом сервере — это SMTP и POP/IMAP. В этом уроке postfix будет использован для SMTP, в то время как dovecot будет использоваться для POP/IMAP. Они оба с открытым исходным кодом, стабильные и имеют множество настроек.

Пожалуйста, обратите внимание, что вопросы безопасности почтового сервера за сферой данного урока, и они освещены в статье " ".

Предварительные требования

Каждый домен должен иметь запись на DNS сервере. Рекомендуется НЕ использовать живые домены для целей тестирования. В этом уроке тестовый домен example.tst будет использован в лабораторных условиях. DNS сервер для этого гипотетического домена имел бы, по крайней мере, следующие записи.

- Прямая зона для example.tst:

- Обратная зона для example.tst:

Когда настраивается живой почтовый сервер, эти записи могут быть изменены, в соответствии с системными требованиями.

Настройка имени хоста (hostname)

Во-первых, hostname почтового сервера должно быть определено в /etc/hostname и /etc/hosts. Причём в первом файле следует размещать только имя хоста.

Root@mail:~# vim /etc/hostname mail root@mail:~# vim /etc/hosts ## IP Полностью определённое доменное имя Имя хоста ## 192.168.10.1 mail.example.tst mail

Добавление пользователей

Каждый пользователь Linux, по умолчанию, имеет автоматически созданный почтовый ящик. Эти пользователи и почтовые ящики будут использоваться как почтовые учётные записи и соответствующие им адреса почтовых ящиков. Создание пользователя очень простое.

Root@mail:~# adduser alex

Установка и настройка SMTP

SMTP: Установка postfix

root@mail:/etc/postfix# vim main.cf

## имя сервера ##

myhostname = mail.example.tst

## определение псевдонимов ##

alias_maps = hash:/etc/postfix/aliases

alias_database = hash:/etc/postfix/aliases

## определение transport ##

transport_maps = hash:/etc/postfix/transport

## myorigin задаёт доменное имя для писем, берущих начало с этого сервера. В нашем случае, все исходящие письма должны иметь "@example.tst" в качестве домена отправителя ##

myorigin = example.tst

## mydestination параметр определяет, какие домены эта машина будет доставлять локально вместо того, чтобы переправлять на другую машину. ##

mydestination = mail.example.tst, localhost.example.tst, localhost, hash:/etc/postfix/transport

## адрес smarthost. В этом уроке не используется, о нём будет расказанов в будущей инструкции ##

relayhost =

## доверенные сети отправителя. postfix не будет пересылать письма, приходящие из других сетей ##

mynetworks = 127.0.0.0/8 [::ffff:127.0.0.0]/104 [::1]/128 192.168.10.0/24

## размер почтового ящика в байтах. 0 означает без ограничений ##

mailbox_size_limit = 0

## postfix будет прослушивать все доступные интерфейсы, например, eth0, eth1, eth2 и так далее ##

inet_interfaces = all

- transport

Письмам, предназначенным для домена example.tst, определено быть доставлено локально без каких-либо DNS запросов.

Root@mail:/etc/postfix# vim transport example.tst local: .example.tst local: root@mail:/etc/postfix# postmap transport

- aliases

Предполагаем, что все письма, отправленные пользователю userA, должны быть доставлены также пользователю userB, для этого файл aliases изменён как показано ниже:

Root@mail:/etc/postfix# vim aliases userA: userA, userB root@mail:/etc/postfix# postalias aliases

Обратите внимание: Синтекс "userA: userB" определяет, что почта должна быть направлена только пользователю userB. Пользователь userA не будет получать копию письма.

SMTP: Запуск и обслуживание

postfix может быть запущен командой.

Root@mail:~# service postfix restart

Лог-файл в /var/log/mail.log должен предоставить полезную информацию, если что-то пойдёт не так. Прослушивает ли почтовый сервер TCP порт 25 можно также проверить используя netstat.

Root@mail:~# netstat -nat tcp 0 0 0.0.0.0:25 0.0.0.0:* LISTEN

Как видно из вывода, сервер прослушивает TCP порт 25 для входящих запросов соединений.

Установка и настройка POP/IMAP

POP/IMAP: Установка dovecot

POP/IMAP: Подготовка конфигурационных файлов

Следующие параметры изменяются как нужно.

Root@mail:~# vim /etc/dovecot/conf.d/10-mail.conf ## расположение почтовых ящиков, заданных в формате "mbox" ## mail_location = mbox:~/mail:INBOX=/var/mail/%u ## dovecot даны необходимые разрешения на чтение/запись пользовательских почтовых ящиков ## mail_privileged_group = mail

Этого должно быть достаточно для запуска службы POP/IMAP в почтовом сервере.

POP/IMAP: Установка службы

Сейчас, когда dovecot установлен и настроен, он может быть запущен, используя следующую команду.

Root@mail:~# service dovecot restart

Вновь лог-файл (/var/log/mail.log) может предоставить важные зацепки, если что-то пойдёт не так. Узнать, запущен ли dovecot, можно при использовании netstat следующим образом.

Root@mail:/etc/dovecot/conf.d# netstat -nat tcp 0 0 0 0.0.0.0:110 0.0.0.0:* LISTEN tcp 0 0 0 0.0.0.0:143 0.0.0.0:* LISTEN

Использование почтового сервера с пользовательской почтовой программой

Почтовый сервер теперь готов к использованию. Почтовая учётная запись может быть настроена с использованием вашего любимого почтового клиента на настольном компьютере, ноутбуке, планшете или телефоне. Можно настроить и webmail (почту с веб-интерфейсом) на сервере, но инструкция по webmail будет в следующих уроках. На данном этапе, почтовая программа Mozilla Thunderbird определила следующие настройки для моего сервера:

Решение проблем с почтовым сервером

- Лучший ваш друг – это лог-файл /var/log/mail.log. Любые зацепки, почему почта не работает, могут быть найдены здесь.

- Убедитесь, что файервол должным образом настроен.

- Убедитесь, что DNS сервер имеет должные записи.

Подытоживая, демонстрация в этом уроке, как уже было упомянуто, проходила в лабораторных условиях. Может быть развёрнут тестовый DNS сервер со всеми необходимыми записями, и пользователи будут между собой обмениваться письмами на одном и том же сервере, например, том же домене. Чтобы сделать ещё интереснее, можно развернуть множество почтовых серверов с различными доменами, для проверки работы связи между доменами, для этого должны присутствовать необходимые DNS записи.

Валидные DNS записи необходимы для живых почтовых серверов. Можно сделать тюнинг настроек postfix и dovecot в соответствии с потребностями.

Внимание : Для тех, кто хочет развернуть живой почтовый сервер, или любой почтовый сервер, который имеет доступ в Интернет, убедитесь, что ваш SMTP обезопасен. Обычно атаки на SMTP происходят из Интернета, так и от зловредных программ внутри локальной сети.

Надеюсь это поможет.

Эти программы нельзя установить на виртуальный хостинг . Полностью автономный почтовый сервер можно сделать только на виртуальном частном (выделенном) сервере, т. е. На VDS (VPS). — эта статья, как следует из заголовка, расскажет вам о качественном и при этом самом дешёвом варианте виртуального частного сервера, которые при этом ещё и используют облачные технологии.

Вообще, тема почты очень близка авторам , мы уже рассматривали в разное время вопросы создания почты на своих собственных доменах (это позволяет выбрать короткие и красивые имена для почтовых ящиков), как «прикрутить» свой домен к mail.ru да и вообще к любому популярному почтовому ящику, как создать свою автономную почту на хостинге и т. д. Всё это и многое другое вы сможете найти по тегу своя почта.

Модуль «Настройки» расположен в Меню «Почта». Данный модуль предназначен для настройки почтового сервера и содержит три вкладки: «Настройки», «Защита от спама» и «Адресная книга».

Вкладка «Настройки»

Cетевые настройки.

Порт SMTP/POP3/IMAP - позволяет изменить стандартные порты приема и отправки почтовых сообщений. Поля «Интерфейсы для SMTP» и «Интерфейсы для POP3/IMAP» предназначены для указания интерфейсов, заданных на «ИКС», на которых будут работать протоколы SMTP/POP3/IMAP. По умолчанию работа идет на всех интерфейсах. При установке флажка в поле «Автоматически создавать разрешающее правило» будет выполнена установка разрешающего правила в межсетевом экране для портов SMTP/POP3/IMAP. Перейти к списку существующих правил и их настройке можно щелкнув по появившейся гиперссылке «Доступ к почтовому серверу».

Шифрование

Почтовый сервер «ИКС» по умолчанию работает без шифрования. Для повышения и обеспечения безопасности почтового сервера «ИКС» необходимо настроить данный блок.

Поле «Сертификат для SMTP» - позволяет выбрать сертификат для протокола SMTP из заведенных на «ИКС». Включает использование шифрованного соединения по методу STARTTLS поверх использования обычного TCP-соединения по протоколу SMTP на стандартном 25 порту. Данное шифрование является компромиссным. Если удаленная сторона не поддерживает шифрование, то письмо будет отправляться/приниматься по не шифрованному протоколу SMTP.

Поле «Сертификат для IMAP/POP3» - позволяет выбрать сертификат для протоколов IMAP/POP3 из заведенных на «ИКС». Включает использование шифрованного соединения по методу STARTTLS поверх использования обычного TCP-соединения по протоколам IMAP/POP3 на стандартных портах 143/110 соответственно.

Флаги «Включить SMTPS» и «Включить POP3S/IMAPS» позволяют включить шифрование для протоколов SMTPS, IMAPS, POP3S на не классических портах в параллель 25/110/143 портам. Главным отличием является обязательное использование шифрования, компромисс не возможен. В почтовом сервере «ИКС» используются только криптографические протоколы TLSv1, TLSv1.1, TLSv1.2. Использование SSL2 и SSL3 для безопасности, отключено.

Поля «Порт SMTPS», «Порт POP3S», «Порт IMAPS» позволяют задать номера портов для протоколов SMTPS, IMAPS, POP3S соответственно.

Поле «Длина ключа DH (Diffie-Hellman)» - позволяет установить длину ключа при шифровании методом STARTTLS и для криптографических протоколов TLS, различных версий, при использовании протоколов IMAP/POP3 и IMAPS/POP3S. Стоит отметить, что рекомендуемая длинна ключа 2048 бит, по умолчанию стоит 1024 бита для оптимизации первого запуска «ИКС».

Отправка писем

Следующие настройки нужны для задания различных ограничений при отправке писем:

Поле «Максимальный размер письма» - задает ограничение на загрузку вложений через веб-почту (встроенный клиент roundcube).

Флаг «Ограничить частую отправку писем» - включает ограничения, на отправку писем через почтовый сервер «ИКС».

Поле «Максимальное количество писем с одного IP-адреса в минуту» - задает величину максимального количества писем, отправляемых за одну минуту, с одного IP-адреса. Данное ограничение не действует на письма, отправленные из веб-интерфейса предустановленного клиента электронной почты.

Флаг «Игнорировать при отправке писем c адресов и сетей из белого списка» - создает исключение в ограничении «Ограничить частую отправку писем» для IP-адресов и сетей указанных в блоке «Белый список» ниже.

Почтовая очередь

Почтовые сообщения, которые не были отправлены, помещаются в очередь на повторную отправку.

Следующие настройки нужны для задания различных интервалов времени при повторной отправке почтовых сообщений:

Поле «Интервал между попытками отправки» - позволяет задать время запуска демона (демон – это программа работающая в фоновом режиме), через которое он будет проверять время нахождения письма в очереди (по умолчанию составляет 30 минут).

Поле «Время ожидания в очереди» - позволяет задать интервал времени для письма в очереди, при котором демон попытается повторно отправить данное письмо из очереди (по умолчанию составляет от 180 минут до 300 минут). Например, письмо было не отправлено, при этом демон по умолчанию запускается каждые 30 минут, это означает, что демон запустится через время delta, где delta может принимать значение из промежутка - . Таким образом повторная отправка будет произведена через 180+delta. В случае, если повторная отправка не произошла, письмо вновь попадает в очередь отправки, счетчик времени нахождения письма в очереди становится равным нулю и нижняя граница (в нашем случае 180 минут) для данного письма будет сдвинута автоматически, но не превысит верхней границы. Попытки отправить письмо будут повторятся до тех пор, пока общее время нахождения письма в очереди не достигнет значения указанного в поле «Максимальное время нахождения письма в очереди».

Поле «Максимальное время нахождения письма в очереди» - позволяет указать максимальное общее время нахождения письма в очереди, по достижению которого отправителю будет отправлено уведомление о том, что его письмо было не отправлено (по умолчанию 5760 минут).

Отправка через внешний SMTP.

В «ИКС» можно настроить отправку исходящей почты через другой SMTP-сервер для всех писем, кроме писем адрес назначения которых является локальный домен или получатель. Для того, чтобы включить отправку исходящей почты через другой SMTP-сервер, необходимо прописать его адрес (доменное имя или IP) в поле «релей по умолчанию» и задать порт для подключения. Флаг «SSL» используется только для соединения по протоколу SMTPS на порту 465. Таким образом, флаг для отправки писем на порт назначения 465 обязателен. При соединении на 25 порт, флаг SSL не должна стоять, т.к. шифрование соединения через расширение STARTTLS будет выбрано автоматически, в зависимости от поддержки данного способа шифрования соединения удаленной стороной. Если внешний SMTP-сервер требует аутентификацию пользователя, то необходимо установить флаг «Использовать SMTP-авторизацию» и указать логин и пароль пользователя. Стоит отметить, что при отправке почтовых сообщений через SMTP сервера mail.ru / yandex.ru / gmail.com и др., необходимо поставить флаг «Подменять адрес отправителя», т.к. для данных почтовых серверов необходимо, чтобы адрес отправителя (заголовок FROM) совпадал с пользователем, под которым была выполнена авторизация, а также задать адрес отправителя в поле «Адрес отправителя».

Списки ограничений

Позволяет добавить списки белых и черных адресов, с которых разрешена или запрещена входящая корреспонденция. При нажатии на кнопку «Белый список» будет открыто новое диалоговое окно, в котором возможно добавить: IP-адрес, доменное имя, сеть (в том числе заведенную в «ИКС»), почтовый сервер (например, @mail.ru), почтовый ящик. С которых «ИКС» будет всегда принимать почтовые сообщения без проверки серыми списками и проверки соответствия прямой и обратной записей в DNS , а так же без авторизации. Внимание! Заносите в этот список только отправителей, которым вы действительно доверяете.

При нажатии на кнопку «Черный список» будет открыто новое диалоговое окно, в котором возможно добавить: IP-адрес, доменное имя, сеть, почтовый сервер (например, @mail.ru), почтовый ящик. С которых «ИКС» не будет принимать почтовые сообщения.

Домен по умолчанию для авторизации

Данный блок позволяет выбрать заведенный на «ИКС» почтовый домен при авторизации клиента. Например, на «ИКС» заведен почтовый домен domain.local, а Пользователю, из данного домена, задано имя ящика – usermail. То при выборе в данном блоке «domain.local», Пользователь при обращении к почтовому серверу «ИКС» через почтового клиента или через web-интерфейс в поле «Имя пользователя» может указывать только – usermail, а не [email protected].

Жесткий диск для хранения почты

Данный блок позволяет переместить хранилище почты на отдельный жесткий диск. По умолчанию почта хранится в основном системном разделе (там, где установлен «ИКС»). При изменении места хранения почты, будет произведено копирование всех писем с текущего жесткого диска на новый. Ход копирования почты с диска на диск возможно отслеживать в Меню – Обслуживание – Система – Задачи. Если новый жесткий диск уже содержит файлы с почтой, то копирование производится не будет (только для «ИКС» 5.1.7 и выше).

Имя сервера в команде SMTP HELO при отправке письма

Позволяет задать имя хоста, которое будет передано в команде SMTP HELO или EHLO удаленной стороне при отправке письма.

При создании ящика автоматически создавать папки

Позволяет задать список стандартных папок, создаваемых в почтовом ящике. При необходимости можно изменить состав.

Антивирусная проверка вложений

Данный блок включает проверку входящих и исходящих писем на наличие в них вирусов. При положительном результате вместо самого письма получателю придет сообщение о результатах проверки, а само письмо будет во вложении к сообщению. Проверка антивирусом (Clamav, DrWeb, Касперского, для использования антивируса необходимо произвести соответствующую настройку) активируется за счет установки соответствующего флага напротив имени антивируса.

DKIM-подпись

Флаг «Проверять DKIM-подпись». Включает проверку входящих писем на наличие и правильность DKIM-подписи.

Флаг «Создать DKIM-подпись». Активирует добавление DKIM-подписи в отправленные с «ИКС» письма.

Поле «Селектор». По умолчанию, в «ИКС» используется селектор default. Так как для одного домена может быть несколько почтовых серверов, то необходимо для каждого почтового сервера в одном домене создавать свой DKIM-селектор.

Использовать DLP

При установке флага включает проверку почтовых сообщений модулем DLP (устанавливая флаг в Меню – Защита – DLP – Настройки – флаг «Использовать DLP для почты»), при условии правильной настройки и функционирования модуля DLP.

Перекодировка тему в UTF-8

Позволяет установить флаг «Перекодировать тему в UTF-8». При установленном данном флаге, письма отправляемые с почтового сервера «ИКС», будут иметь кодировку темы письма UTF-8.

Поддержка SMTPUTF8

Данный флаг включает/выключает поддержку кодировки UTF-8 при приеме отправке писем.

Вкладка "Защита от спама"

Во вкладке «Защита от спама» можно выполнить настройки серверов, содержащих черные списки, а также настроить режим работы серого списка в «ИКС».

Черные списки DNSBL (DNS Blackhole List)

Данный блок позволяет добавить/удалить хосты содержащие черные списки DNSBL. Данные списки используются для борьбы со спамом. Почтовый сервер «ИКС» при получении письма обращается ко всем хостам, указанным в данном списке, и проверяет в них наличие IP-адреса отправителя, с которого принимает сообщение. При не ответе или положительном ответе одного из хостов «ИКС» считает, что происходит попытка приёма спам-сообщения. Сообщение не принимается, а серверу отправителя сообщается ошибка 5xx (неустранимая ошибка).

Серые списки (Greylisting)

Данный блок предназначен для установки автоматической блокировки спама. При установке флажка «Использовать серые списки» «ИКС» будет отслеживать поведение почтовых серверов, которые отправляют письма на «ИКС». О методологии блокировки можно прочитать https://ru.wikipedia.org/wiki/%D0%A1%D0%B5%D1%80%D1%8B%D0%B9_%D1%81%D0%BF%D0%B8%D1%81%D0%BE%D0%BA .

Настройка серых списков происходит по трем параметрам – поле «игнорировать повторную отправку» в секундах (предполагается, что достоверный почтовый сервер не отправит в данное время повторно письмо); поле «ожидать повторной отправки» указывается в часах (предполагается, что письмо должно прийти не позже указанного времени); поле «хранить в белом списке» указывается в днях (предполагается, что почтовый сервер прошедший проверку не будет подвержен ей определенное количество дней).

Вкладка «Адресная книга»

Вкладка «Адресная книга» определяет параметры адресной книги почтового сервера «ИКС» для клиентских программ Пользователей. Здесь можно определить порт на котором работает LDAP, настроить параметр Base DN (базу поиска для LDAP, можно указать несколько через точку с запятой), включить или выключить использование адресной книги, флаг «Использовать Адресную книгу ИКС». Стоит отметить, что данный флаг позволяет передавать всем почтовым клиентам адресную книгу, но при установленном данном флаге возможно не передавать адресную книгу в Roundcube (соответствующая настройка производится в Меню – «Почта» - «Веб-почта» - вкладка «Настройки»).

Для желающих попробовать свои силы в самостоятельной установке и настройке почтового сервера, мы рассмотрим процесс пошаговой установки почтового сервера на базе сервера Windows Server 2003/2008/ и программного обеспечения hMailServer; пройдем этапы организации и настройки сервиса DNS в рамках того же сервера, и добавлении своего почтового домена на сервер.

В материале используется программное обеспечение hMailServer версии 5.0-B305.

Установка почтового сервера

Скачиваем программное обеспечение почтового сервера по ссылке:

Запускаем скачанную программу. Первый диалог, это диалог приветствия, нажимаем Next.

Следующий шаг это лицензионное соглашение:

Выбираем путь для инсталляции программы:

Выбираем устанавливаемые компоненты, выбираем все:

Выбираем встроенную базу данных:

Вводим название в меню пуск:

Проверяем введенные данные и соглашаемся:

Задаем пароль для администрирования сервера:

После того как все будет установлено, мы можем приступить к администрированию, находится в Start Menu. Первое, что мы увидим это коннект диалог. С помощью этой программы мы можем подключить к любому hMailServer. Мы будем соединяться с localhost, нажимаем connect, в диалоге для ввода пароля вводим пароль, который мы задали при инсталляции.

Первое, что мы должны увидеть это вкладка Wellcome, выбираем здесь опцию Add Domain..., вводим название нашего домена bestdomain.com и выбираем Save. Наш почтовый домен активен и готов к работе. Теперь на нужно добавить пользователя, раскрываем вкладку Domains, далее раскрываем вкладку bestdomain.com, далее выбираем вкладку Accounts.

Здесь мы можем добавлять, удалять и редактировать пользователей. Выбираем кнопку Add...

Вкладка General - здесь задается имя пользователя, пароль, квота ящика и права.

Вкладка Auto-reply - здесь настраивается автоответчик для конкретного пользователя.

Вкладка Forwarding - здесь настраивается пересылка почты для конкретного пользователя.

Вкладка Signature - задается подпись.

Вкладка External accounts - возможность забирать почту с других серверов для конкретного пользователя.

Вкладка Rules - настройка всевозможных фильтров.

Вкладка Active Directory - при необходимости возможность работы с соответствующей названию службой.

Вкладка Advanced - задание фамилии и имени пользователя, администрирование его почтовых папок.

Вкладка домена Aliases - позволяет настраивать алиасы для конкретного домена, вкладка домена Distribution List позволяет создавать листы рассылки.

Есть еще другие глобальные вкладки Rules настройки глобальных фильтров, Settings настройки протоколов, логов, подключение антиспама и антивируса.

Различные средства по обслуживанию сервера.

В фаерволе должны быть обязательно разрешены порты SMTP 25, POP3 110, IMAP 143.

При настройке почтового клиента вы должны помнить, что имя пользователя для POP3, IMAP, SMTP задается, как имя@bestdomain.com.

Настройка DNS сервера Windows 2003/2008.

Start -> Control Panel -> Add or Remove Programs

В открывшемся окне выбираем Add/Remove Windows Components должен запустится мастер Windows Components Wizard. Там становимся на пункт Networking Services выбираем Details отмечаем Domain Name System (DNS), далее, OK и Next, далее может потребоваться дистрибутив с инсталляцией Windows (конкретно папка i386) и перезагрузка системы.

После установки мы можем приступать к настройке DNS:

Start -> Administrative Tools -> DNS

Раскрываем дерево с названием компьютера -> щелкаем правой кнопкой на Forward Lookap Zones -> New Zone

В открывшемся мастере выбираем Next -> Primary Zone -> Next -> Вводима название зоны bestdomain.com -> Next -> соглашаемся с названием файла Next -> Do not allow dynamic updates -> Next -> Finish

Создаем все необходимые домены, первый это рут домен, название домена пустое, IP Address 100.100.100.100 -> Add Host. Далее создаем все нужные хосты, вводя в поле Name значения www, ns1, ns2, mail IP Address 100.100.100.100 -> Add Host. В конце выбираем Finish.

Следующим шагом мы должны отредактировать настройки нашей зоны, щелкаем правой кнопкой по названию созданного домена и выбираем Properties -> в открывшемся диалоге выбираем вкладку Name servers -> Удаляем автоматически созданный кнопкой Remove -> Добавляем два name сервера ns1 и ns2 кнопкой Add -> Вводим имя сервера и его IP.

Следующая вкладка Start of Authority (SOA) вписываем все указанные значения, после всех изменений домена сейчас и в будущем не забываем делать Increment для зоны, серийный номер увеличивается на 1.

Следующим шагом добавляем MX для работы почты, также как и для создания хостов, выбирам правой кнопкой New Mail Exchanger (MX).

Имя домена оставляем пустым, вводим ДНС имя почтового сервера и приоритет 10 и нажимаем OK.

ДНС настроен и готов к работе!

Для правильной работы почтового сервера важно иметь правильно настроенную DNS зону. В мы уже касались некоторых аспектов, связанных с системой DNS, сегодня мы остановимся на этом вопросе более подробно. Настройка DNS зоны относится к подготовительным операциям перед развертыванием почтового сервера и от нее непосредственно зависит работоспособность системы электронной почты.

Неправильные настройки способны привести к тому, что почту будет невозможно доставить вашему почтовому серверу или сервера получателей будут отклонять вашу почту. Действительно, если записи вашей зоны не содержат сведений о почтовом сервере, куда должна отправляться почта? На деревню дедушке? Можно, конечно, попросить настроить DNS зону вашего провайдера, но лучше сделать это самим.

Что нам понадобиться? Выделенный IP адрес (допустим 11.22.33.44), который вы должны получить у своего провайдера. Доменное имя (например example.com), его можно зарегистрировать у любого регистратора или их партнера. При регистрации у партнера уточняйте, предоставляет ли он доступ к управлению DNS зоной, иначе придется потратить дополнительное время, нервы и деньги на перенос домена к регистратору.

Если у вас уже есть домен и, скорее всего, на нем функционирует сайт, уточните, возможно ли управление DNS зоной из панели хостинг провайдера, в противном случае лучше перенести домен к регистратору, для этого обратитесь в поддержку провайдера.

Итак, домен у нас есть. Какие записи содержит его DNS зона? Во первых это SOA запись - описание зоны. Мы не будем подробно разбирать все записи, это выходит за рамки нашей статьи, но иметь общее представление о них необходимо. Также должны быть две NS записи, указывающие на сервера имен (DNS сервера) обслуживающие данный домен, это будут сервера регистратора или хостинг провайдера.

Первой записью, которую необходимо добавить будет A запись или запись имени. Она должна указывать на IP-адрес вашего сервера, если вы решите обслуживать все запросы к домену у себя или на IP адрес хостинг провайдера, если решите разместить свой сайт на хостинге. При размещении сайта у хостера домен обычно делегируется на его DNS сервера (прописываются соответствующие NS записи) и A запись будет сделана автоматически при парковке домена.

Чаще всего встречается этот вариант, но при необходимости вы всегда сможете создать A запись сами. Данная запись имеет вид

Example.com. IN A 22.11.33.44

В нашем примере 22.11.33.44 адрес нашего хостинг провайдера, у которого расположен сайт. Обратите внимание на точку в конце имени, это указывает что имя абсолютное, при отсутствии точки имя считается относительным и к нему добавляется доменное имя из SOA. Проверить запись можно командой nslookup .

Для работы почтового сервера нужно создать MX запись, которая должна указывать на наш почтовый сервер. Для этого создадим запись:

Example.com. IN MX 10 mail.example.com.

Также можно написать просто:

Example.com. IN MX 10 mail

К такому имени (без точки на конце) example.com будет добавлено автоматически. Цифра 10 определяет приоритет сервера, чем она меньше, тем выше приоритет. Кстати, DNS зона уже может содержать MX запись вида:

Example.com. IN MX 0 example.com.

Oбычно эта запись автоматически создается хостинг провайдером при размещении сайта, ее нужно удалить.

Теперь создадим A запись для mail.example.com

Mail.example.com. IN A 11.22.33.44

Теперь вся почта для домена example.com будет направляться хосту mail имеющему адрес 11.22.33.44, т.е. вашему почтовому серверу, в то-же время сайт example.com продолжит работать на сервере провайдера по адресу 22.11.33.44.

Может возникнуть вопрос, а почему нельзя сразу указать в MX записи IP адрес почтового сервера? В принципе можно, некоторые так и делают, но это не соответствует спецификациям DNS.

Также можно сделать алиасы для почтового сервера типа pop.example.ru и smtp.example.ru . Зачем это надо? Это позволит клиенту не зависеть от особенностей вашей инфраструктуры, один раз прописав настройки. Допустим, что ваша компания разрослась и выделила для обслуживания внешних клиентов отдельный почтовый сервер mail1 , все что вам понадобиться, это изменить две DNS записи, клиенты и не заметят того, что работают с новым сервером. Для создания алиасов используются записи типа CNAME:

Pop IN CNAME mail.example.com.

smtp IN CNAME mail.example.com.

На этом настройку прямой DNS зоны можно считать законченной, остается самое интересное - обратная зона. Обратная зона управляется провайдером, выдавшим вам IP адрес и самостоятельно управлять ей вы не можете (если только вы не владелец блока IP адресов). Но добавить как минимум одну запись в обратную зону необходимо. Как мы писали в прошлой статье, многие почтовые сервера проверяют PTR записи (записи обратной зоны) для отправляющего сервера и при их отсутствии или несовпадении с доменом отправителя такое письмо будет отклонено. Поэтому попросите провайдера добавить для вас запись вида:

44.33.22.11.in-addr.arpa. IN PTR mail.example.com.

Немного странный вид, не правда ли? Разберем структуру PTR записи более подробно. Для обратного преобразования имен используется специальный домен верхнего уровня in-addr.arpa. Это сделано для того, чтобы использовать для прямого и обратного преобразования имен одни и те же программные механизмы. Дело в том, что мнемонические имена пишутся слева направо, а IP адреса справа налево. Так mail.example.com. означает что хост mail находится в домене example, который находится в домене верхнего уровня com., 11.22.33.44 означает что хост 44 находится в подсети 33, которая входит в подсеть 22, принадлежащую сети 11. Для сохранения единого порядка PTR записи содержат IP адрес "задом наперед" дополненный доменом верхнего уровня in-addr.arpa.

Проверить MX и PTR записи также можно командой nslookup используя дополнительный параметр -type=MX или -type=PTR

Ну и конечно не стоит забывать, что любый изменения в DNS зонах происходят не мгновенно, а в течении нескольких часов или даже суток, необходимых для распространения изменений в мировой системе DNS. Это означает, что несмотря на то, что почтовый сервер у вас начнет работать через 2 часа после внесения изменений, у вашего партнера почта может не отправляться к вам в течении более длительного времени.

Взаимодействие браузера и сервера на примере GET и POST запросов

Взаимодействие браузера и сервера на примере GET и POST запросов Подключение смартфона HTC к компьютеру

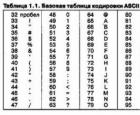

Подключение смартфона HTC к компьютеру Алфавитный подход к измерению информации

Алфавитный подход к измерению информации Смотреть что такое "VoIP" в других словарях Связь ip телефония

Смотреть что такое "VoIP" в других словарях Связь ip телефония